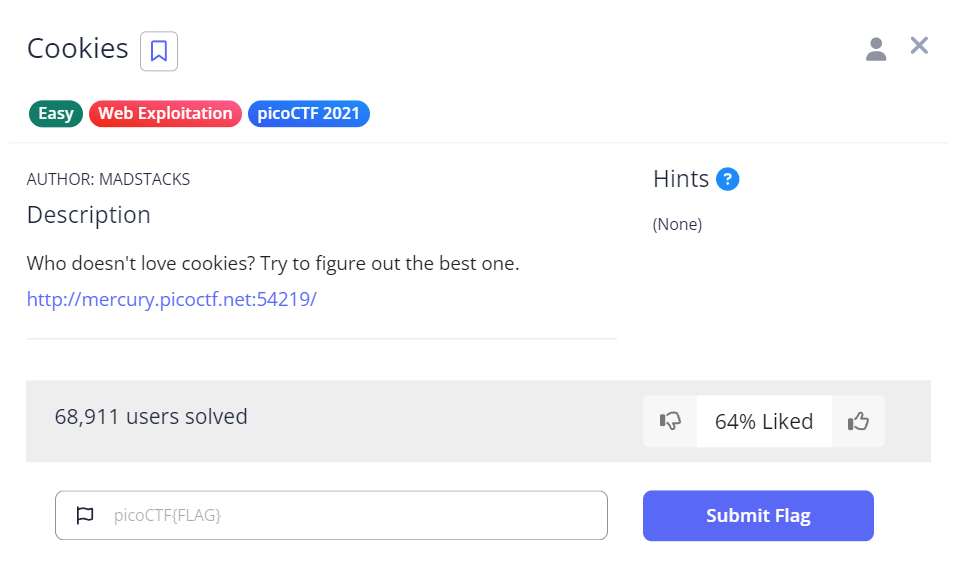

今天一共會有 2 題 easy 程度的 Web Exploitation,事不宜遲,開始今天的練習吧~

Cookie 是一種在用戶端保存資料的技術。伺服器(Server)會傳送給瀏覽器(Client)一小片段資料,往後瀏覽器向相同的伺服器發送請求時,這一小片 Cookie 的資料會一併附在請求中。伺服器會依照該資料來判斷該請求是否為合法使用者,符合的話回傳瀏覽器請求的資料。

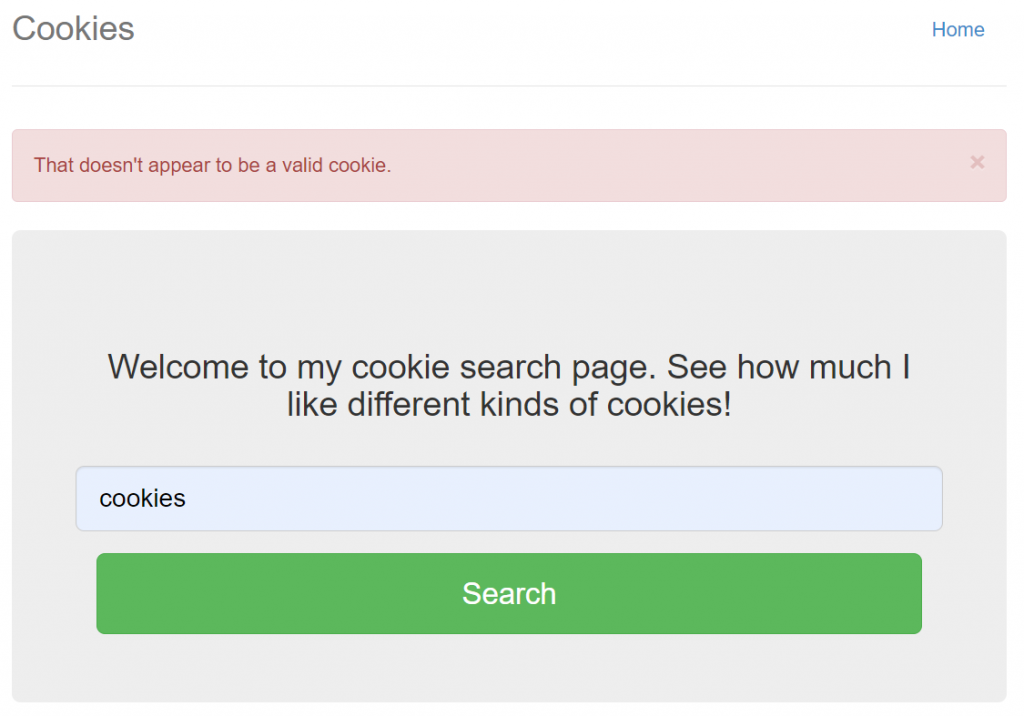

從名稱就可以推測 99.99999% 跟 Cookies 脫離不了關係,先試試輸入一些字cookies,發現不是題目想要的值

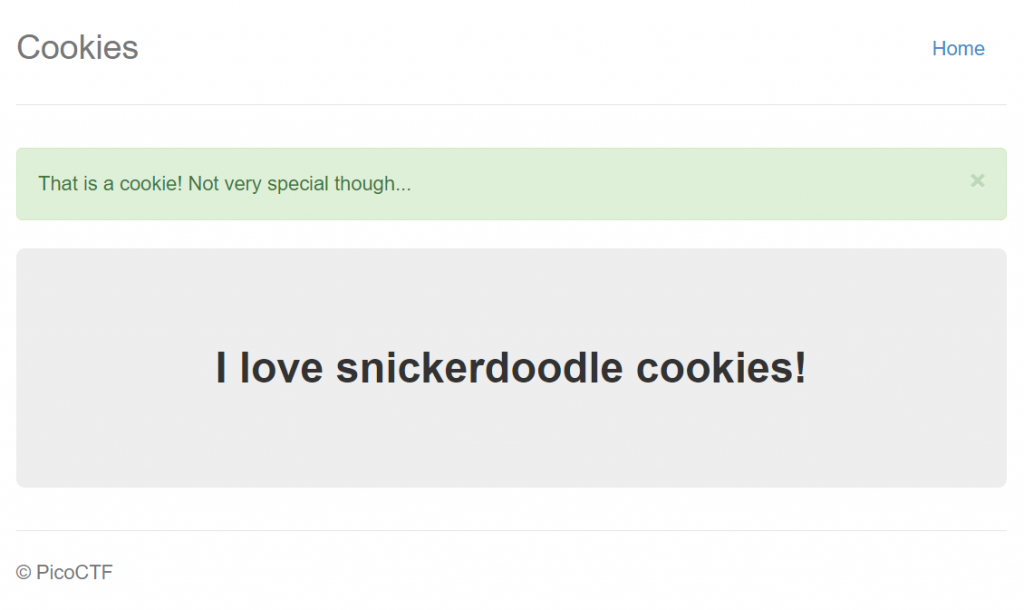

那既然輸入框都暗示了一個單字了,那我們輸入snickerdoodle發現有變化,但還是沒有看到 flag

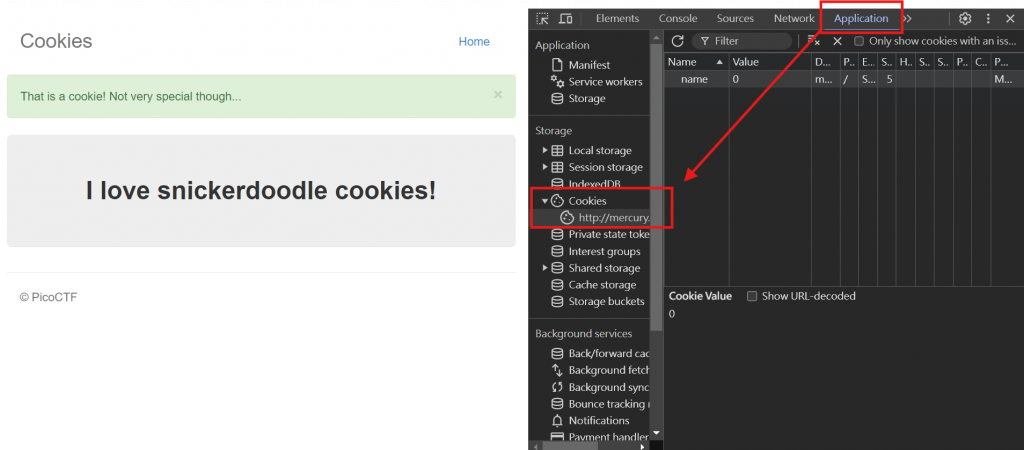

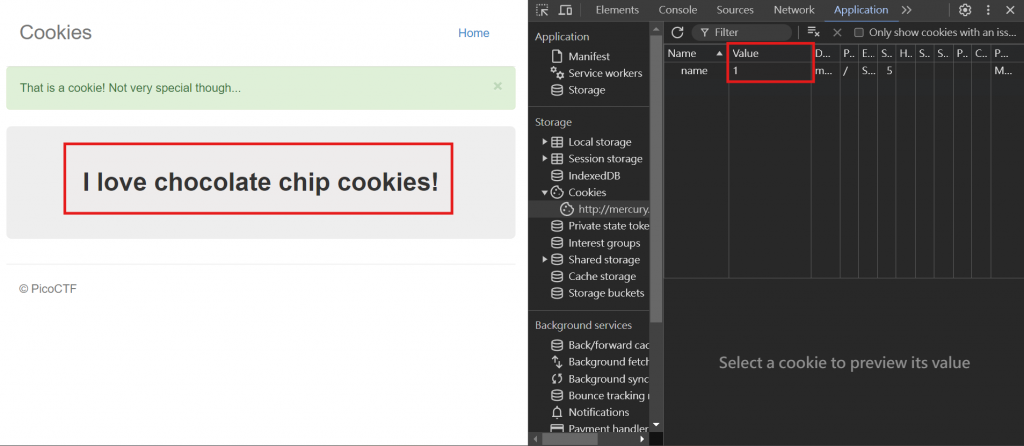

那該來點酷酷東西了吧!按下鍵盤的F12鍵,開啟開發者工具,點選Application裡面的Cookies

如果我們修改 value 呢?把值從 0 修改成 1 並刷新網頁後發現網頁字變I love chocolate chip cookies!

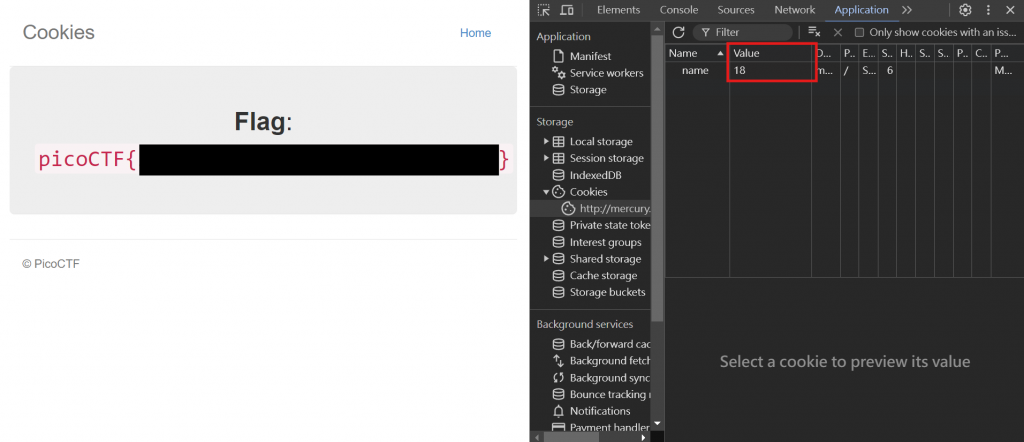

同理,那如果多試一點其他 value 呢?戳一戳之後發現在value=18時,flllllllaaag 出現啦!

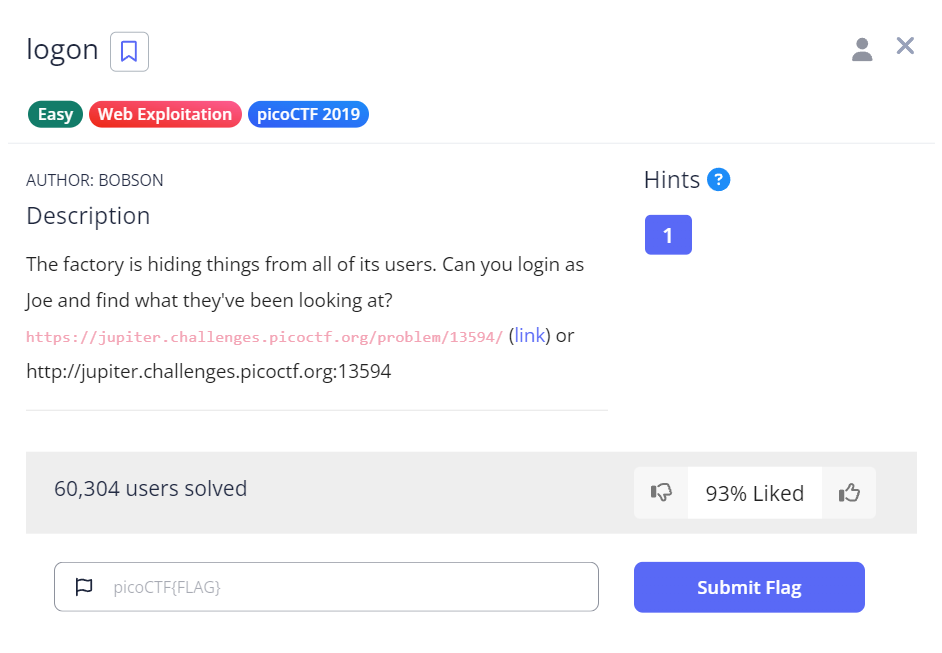

接著進行第二題的練習

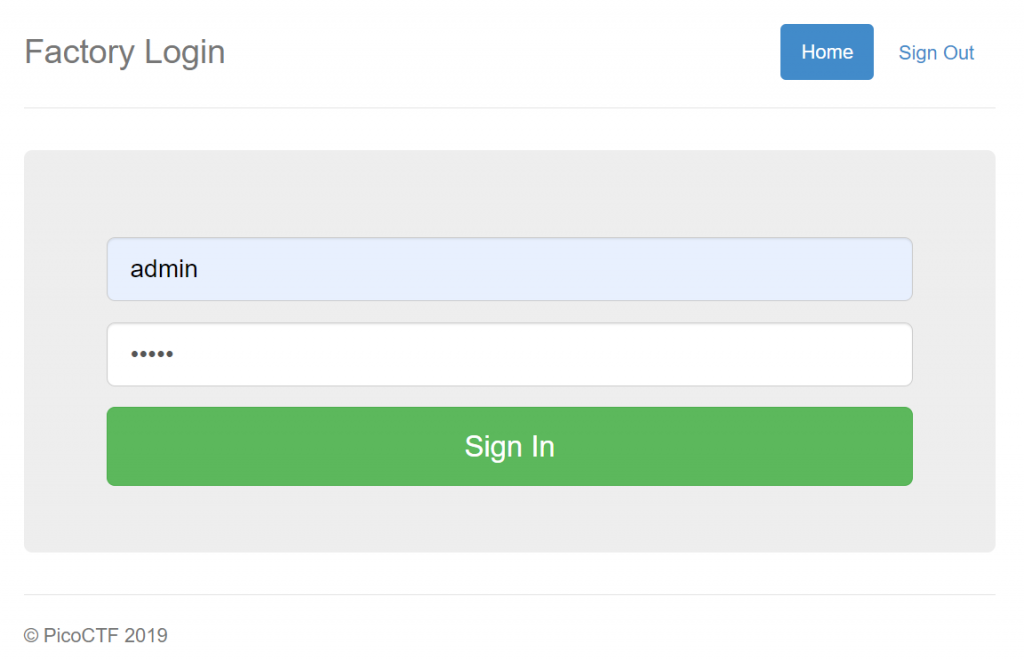

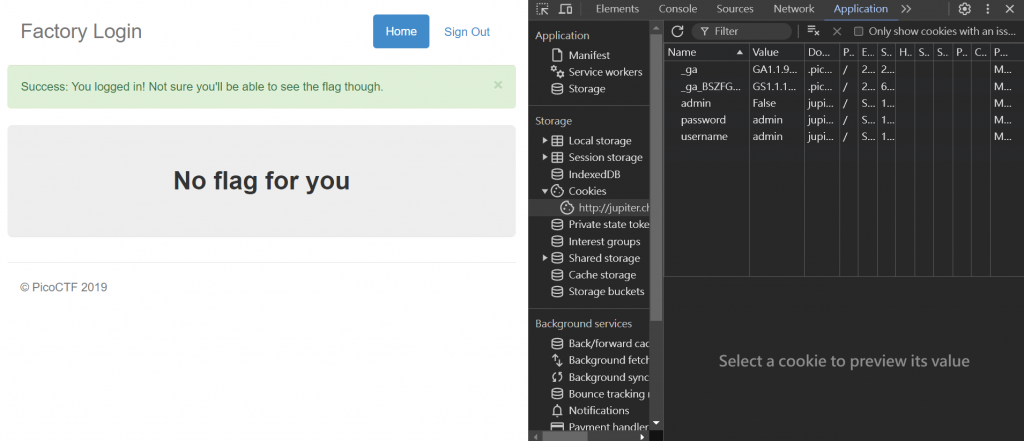

身為一個戳戳仔,看到輸入框不免開始對他 SQL injection。但這邊還不需要這麼高級,先試最簡單的預設管理員帳密Username=admin,Password=admin

登入成功了,No flag for you但好像還是沒有 flag 餒。一樣打開F12到剛剛我們看 Cookies 的地方

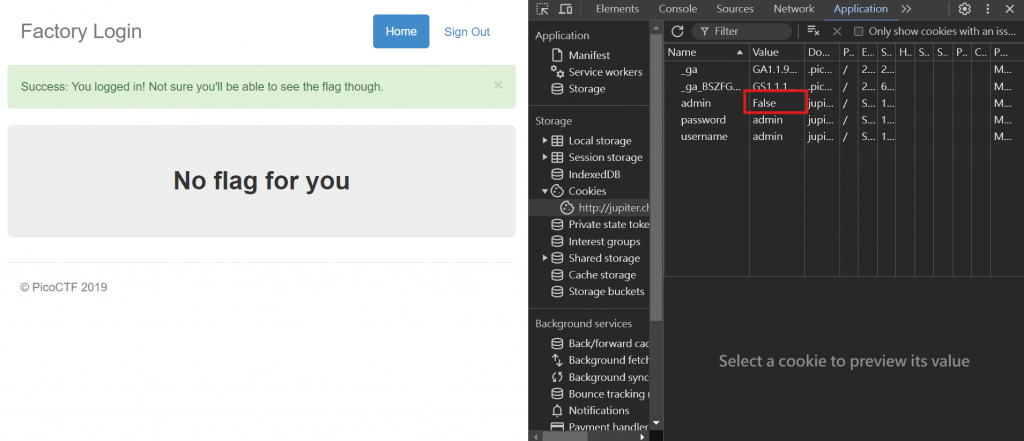

右邊的 Cookies Name 為剛剛我們 admin 登入的身分,旁邊的 Value 為False。那如果將他的 Value 改為True呢?(紅框處輸入True)

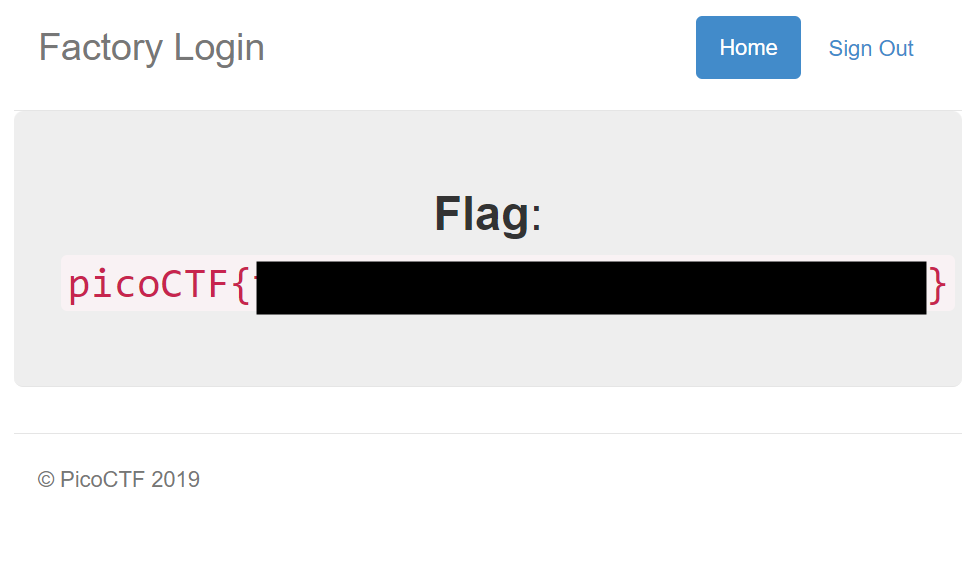

flag 就出來了

今天的練習就到這邊,以下是參考資料,請搭配服用:

Cookies 使用

Cookies & Session

內文如有錯誤,還請不吝指教~